電子錠ハッキング -IoT脆弱性修正の実情-

黒林檎です。

IoTセキュリティへの不安が煽る記事が多い一方で、実際IoTセキュリティの修正の実情について書いてある記事はありません。

そこで今回は、誤って昔ハッキングカンファレンスでハックできたと発表された中華製の電子錠を購入してしまったので「脆弱性の修正はされているのか?」ということを書いていこうと思います。

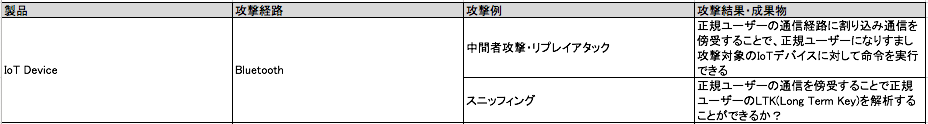

Point-to-Pointの単純なBLE IoTであるため、クリティカルな攻撃経路は以下の2つだと考えられます。

(図)攻撃経路の選定

LTK(Long Term Key)の解析は今回省き、中間者攻撃-リプレイアタック-に焦点を当てて検証していきます。

検証環境に関しては本題でないため詳細を省きますが、機会があれば別途記事にすると思います。

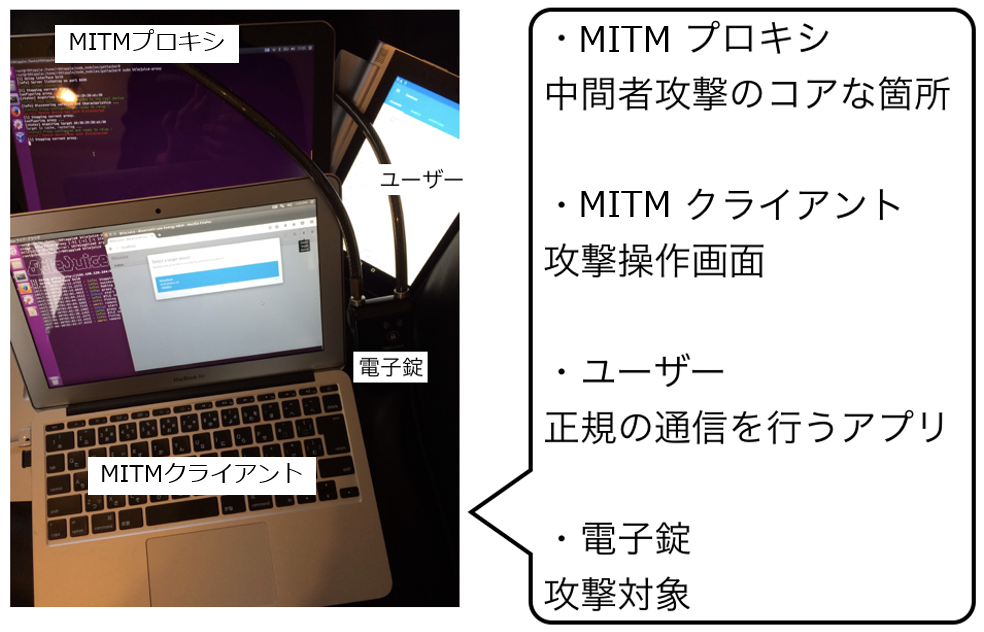

今回以下のような環境でテストしました。

[+]中間者攻撃の実験環境

・PC2台(中間者攻撃用のPC)

・タブレット(正規ユーザー)

・電子錠(対象IoTデバイス)

(図)検証環境

攻撃を簡単に要約すると、MIMEプロキシが対象IoTとスマートフォンデバイスの通信をスニッフィングし、MIMEクライアントがスニッフィングされたデータを表示し各種操作・命令を行います。

なので、「中間者攻撃+スニッフィング」というイメージになります。

なぜ中間者攻撃できるかですが仕組みとしては、中間者攻撃のPCが攻撃対象のBLEに接続し、攻撃対象のBLEのアドバタイズメントの周期より早いアドバタズメントパケットを送信することで正規ユーザーを騙し通信の中間に入り込みます。

(図)MIMEクライアント検証環境の動作

検証環境で対象IoT機器「SmartLock」というBLE名が表示されていることがわかります。

実際に動かした流れは画像と文字では難しいため動画を先に動画を見ていただければと思います。

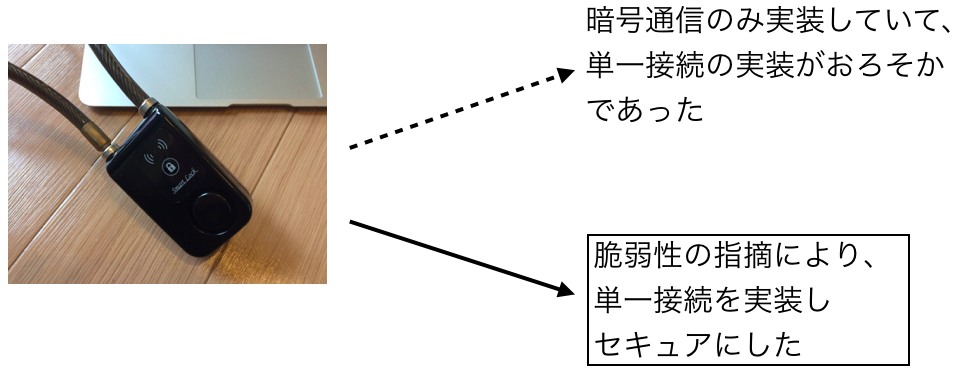

動画を見ていただいたらわかると思いますが、検証した結果過去に脆弱であったとされるSmartLockは単一接続になっており中間者として割り込むことができませんでした。

(図)脆弱性の修正

脆弱性の修正に関して、攻撃に成功した方の発表スライドで「脆弱性は修正してアップデートしたとメーカーがいっているが、まだ脆弱だったよ」と書かれていたので、OTA(Overt-The-Air)経由のファームウェアアップデートでなく新規製造から脆弱性の修正がなされたのかと思います。

Bluetooth LEの単一接続とOTAに関して疑問に感じた方は、別途スライド資料を参考にしてみてください。

このようなケースを1つしか見ていないので、すべての中華製品がちゃんと修正・対策を施しているということを言えませんがIoT製品製品の脆弱性の修正に触れている記事は見ないので、面白いのかなと思い書いてみました。

IoTの脆弱性の報告について思うことは、メーカーにより異なりますが脆弱性の定義があやふやな理由もあり指摘をクレームと認識しお怒りになる会社もあるので、WEBセキュリティのように手軽に脆弱性報告できる文化はこれからかなと思います。

例えば、国内外問わずにCVEになるレベルだけどクリティカルじゃないし報告どうするか悩む例であれば「BLEのペアリング時の名称を第三者が不正に書き換えれる」場合です。

これを脆弱性と捉える会社はどの程度いるのか?という話になります。

脆弱性を公開する場やコミュニティも重要ですが、IoT製品はハックできたという情報を公開してしまうと、脆弱性を回収しても「脆弱な製品」という情報が一人歩きしていくため『脆弱性の回収(メーカーが脆弱性の指摘に関してこのように修正したなど)』について話せる場があると良いのかなと感じました。(逆にこれに賛同していただける方が少なからずおられるなら何かアクションしていきたいですね。)

[+]関連する黒林檎ドキュメント

黒林檎のお部屋-IoTハッキング編-(PDF)

http://ruffnex.net/kuroringo/pdf/IoTHack.pdf

IoTセキュリティ対策 診断・解析入門(※社員ではありません。)

IoTセキュリティ対策 診断・解析入門 | SECURITY BLOG by Ierae Security, Inc.

IoT診断入門(スライド)