ファームウェアのダンプ

黒林檎です。

突然ですが、SPI経由のファームウェアダンプに成功しました。

失敗していた理由は、brlttyで意地悪してるやつがいて、そいつのでせいでFTDIのデバドラがうまく対象のIoT機器と通信しなかったという話。

半歩先ブログさん、良い情報ありがとうございました~!

SPIの基本的な接続などの話は前回のブログでしたので省略します。

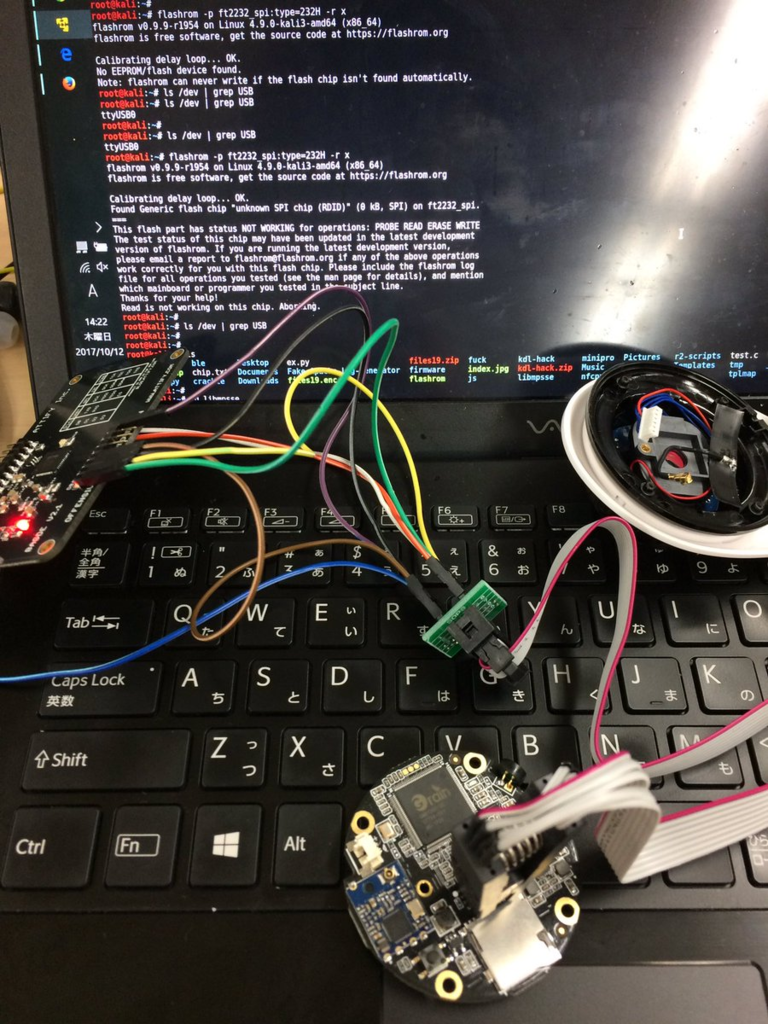

対象のIoTとは、こんな感じで接続してました。

(図)SPIの接続

ファームウェアダンプの流れを動画にしました、3ステップな簡単な流れです。

(0)/dev/ttyUSB0にFTDIデバイスが認識されていることを確認する

(1)spiflash.pyでファームウェアをダンプ

(2)stringsで中身があるか確認する

(3)binwalkでファームウェアを分解する。

ファームウェアの解析は、以前にイエラエセキュリティさんのブログで記事書いたのでそれを読んでみてください。(※今現在イエラエセキュリティさんには所属しておりません。)

こういった問題を避けるために、以下のサイトにあるチップセットは極力使用しない。

SPIなどに入れるデータは、暗号化しておくなどの処置が必要だと思われます。

あとは、以下のページなどを参考にしてみてください。

reverseengineering.stackexchange.com

そういった脆弱なSPIチップを検索するサイト立ててみたので、需要があれば使ってください。(以前も触れましたが、作りが荒いのはご愛敬ということで・・)

IoTSecJPもよろしくー!

IoTSecJPは、IoTセキュリティに関する啓発や診断技術に関する意見を交換するコミュニティです、

不定期で有志で『IoTSecJP』という名前でイベントをすることもあります。 IoTセキュリティにご興味がある方は是非ご参加下さい。

個人的な思いとしては、開発者とセキュリティエンジニアで議論できれば最高なので開発者の方どんどん参加してください~!

https://www.facebook.com/groups/115145965852825/